1. SIEĆ KOMPUTEROWA

Grupa

kilku komputerów, połączonych ze sobą za pomocą dowolnego medium

transmisyjnego w celu wymiany danych i współdzielenia zasobów

sieciowych.

2. GŁÓWNE ZALETY SIECI KOMPUTEROWYCH

- możliwość komunikacji z innymi osobami (np. poprzez wiadomości email);

- możliwość korzystania z wspólnych

zasobów sieciowych (sprzętu, oprogramowania), dzięki czemu nie ma

potrzeby kupowania wielu urządzeń i programów osobno dla każdego

komputera;

- szybkość, oszczędność czasu i

bezproblemowość w przenoszeniu danych, plików i programów z jednego

komputera na inny (nawet znajdujący się w drugim końcu świata);

- oszczędność w zakupie oprogramowania (pewne programy np. firewall wystarczy zainstalować na jednym komputerze);

- bezkonfliktowość, prostota i wygoda podczas dostępu do wspólnych bazy danych z różnych komputerów (nawet jak znajdują się one w innych częściach świata);

3. GŁÓWNE WADY SIECI KOMPUTEROWYCH

- wysokie ceny urządzeń sieciowych i medium transmisyjnych;

- zagrożenia związane z działaniem „sieciowych włamywaczy”, hakerów (np. usunięcie danych, uszkodzenie systemu);

- problemy

związane z tworzeniem i zarządzaniem sieci (np. zakłócenia, awarie,

podłączanie wszystkich urządzeń i zasobów sieciowych kablami);

- zagrożenia bezpieczeństwa i stabilności działania wszystkich systemów w wyniku zainfekowania jednego komputera;

- awaria jednego urządzenia lub medium transmisyjnego może spowodować uszkodzenie całej sieci komputerowej.

4. URZĄDZENIA SIECIOWE:

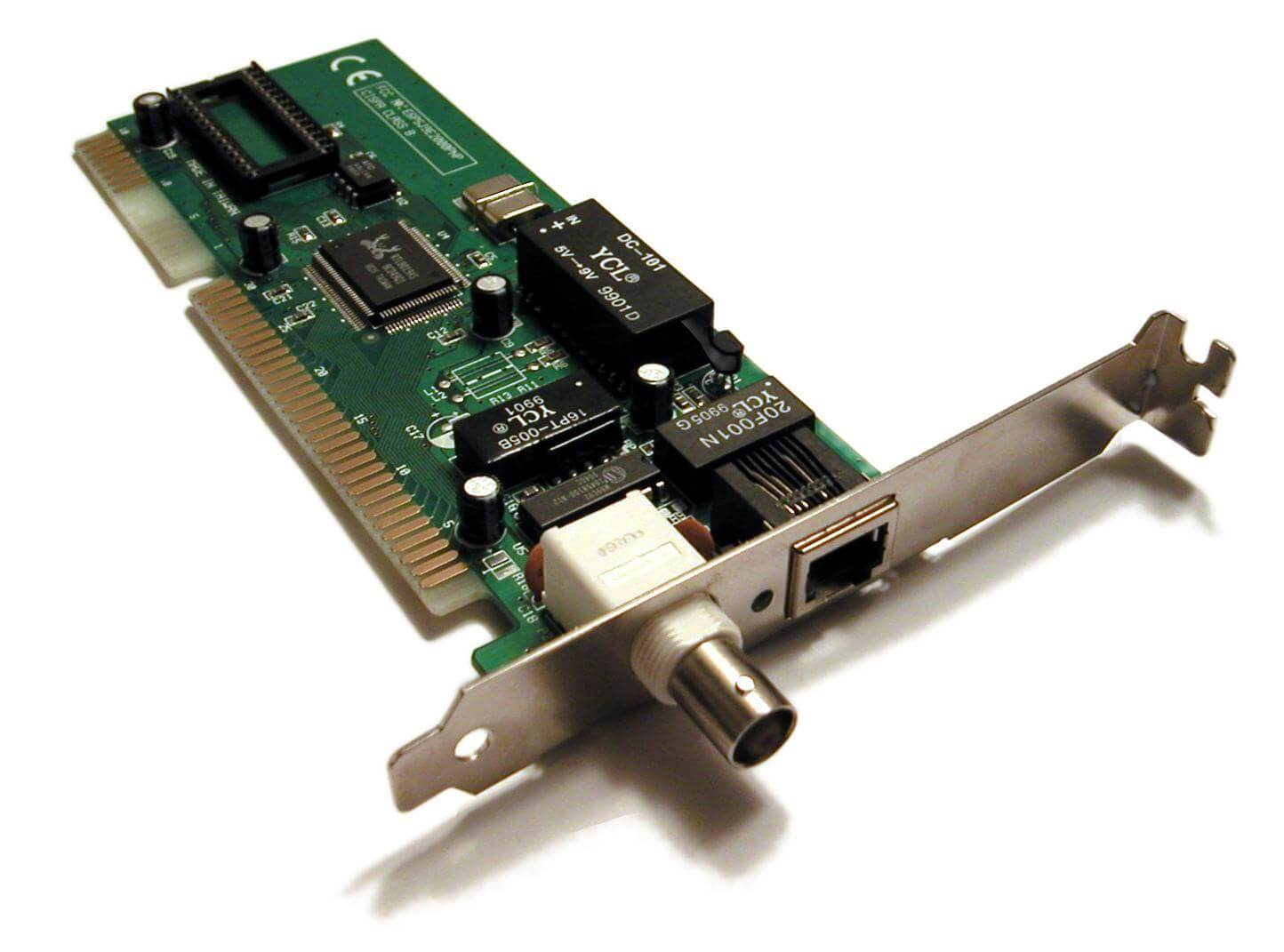

Karta sieciowa- (ang.

NIC – Network Interface Card) – karta rozszerzenia, która służy do

przekształcania pakietów danych w sygnały, które są przesyłane w sieci

komputerowej. Karty NIC pracują w określonym standardzie, np. Ethernet,

Token Ring, FDDI, ArcNet, 100VGAnylan.

- Bezprzewodowa k. sieciowa

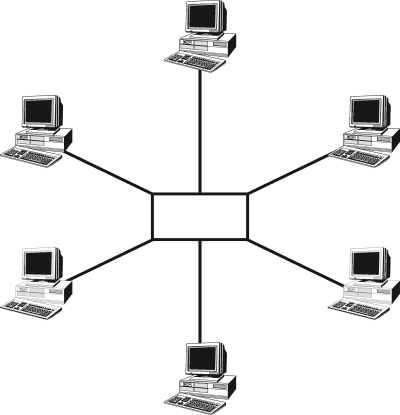

Koncentrator (Hub) łączy wiele komputerów połączonych w topologii gwiazdy; odbiera dane z jednego urządzenia w sieci, a następnie wysyła je do wszystkich portów, co zmniejsza wydajność całej sieci;

Router służy do routingu danych tj. określania następnego punktu sieciowego do którego należy skierować pakiet danych używany głównie w celu łączenia kilku sieci LAN, WAN i MAN;

Przełącznik Swich łączy segmenty sieci komputerowej;

odbiera dane z urządzenia w sieci a następnie wysyła je precyzyjnie do drugiego urządzenia dzięki wykorzystaniu adresów MAC, czego skutkiem jest wysoka wydajność sieci; stosowany jest głównie w sieciach opartych na skrętce.

Access Point zapewnia stacjom bezprzewodowym dostęp do zasobów sieci za pomocą bezprzewodowego medium transmisyjnego;

jest mostem łączącym sieć bezprzewodową z siecią przewodową;

maksymalna prędkość przesyłania danych wynosi 54 Mbit/s;

Wtórnik (Repeater) kopiuje odbierane sygnały, a następnie je wzmacnia;

może łączyć tylko sieci o takiej samej architekturze, używające tych samych protokołów i technik transmisyjnych.

Bridge służy do łączenia segmentów sieci, zwiększa wydajność i maksymalne długości sieci.

5. RODZAJE MEDIUM TRANSMISYJNEGO:

Kabel RJ45 (Skrętka) służy do łączenia kilku urządzeń sieciowych i przesyłania pomiędzy nimi informacji, zbudowany jest z jednej lub więcej par skręconych przewodów.

Kabel koncentryczny znajduje zastosowanie w sieciach komputerowych, amatorskich urządzeniach krótkofalowych i elektronicznych pomiarowych, zbudowany z przewodu otoczonego metalową osłoną,maksymalna prędkość transmisji danych wynosi 10 mb/s;

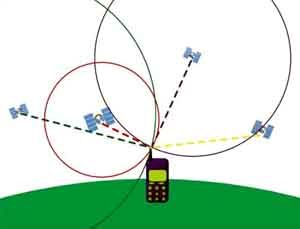

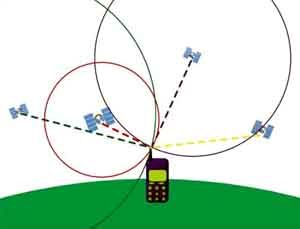

Fale radiowe promieniowanie elektromagnetyczne wytwarzane przez prąd przemienny płynący w antenie, umożliwia tworzenie sieci bezprzewodowych (Wi-Fi).

6. PODZIAŁ SIECI KOMPUTEROWYCH ZE WZGLĘDU NA TOPOLOGIE:

- szynowa (magistralowa) wszystkie elementy sieci są podłączone do jednego kabla (magistrali), wymaga zastosowania tzw. terminatorów chroniących przed obijaniem sygnałów, przerwanie medium w jednym miejscu powoduje awarię całej sieci.

- pierścieniowa każdy przyłączony komputer ma dwa połączenia - po jednym dla sąsiednich komputerów, dzięki czemu tworzy się fizyczna pętla;dane przesyłane są w jedną stronę;dany komputer odpowiada na pakiety do niej zaadresowane, a także przesyła dalej pozostałe pakiety.

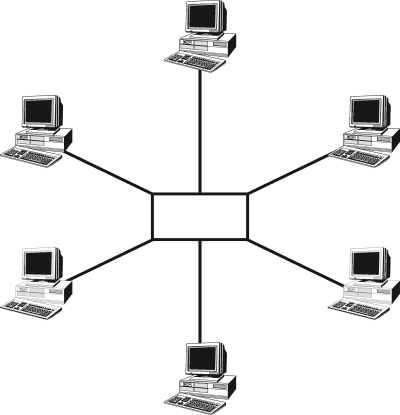

- gwiazdy wszystkie komputery są połączone do jednego punktu – koncentratora lub przełącznika, każdy komputer może uzyskać bezpośredni i niezależny dostęp do nośnika

7. PODZIAŁ SIECI ZE WZGLĘDU NA JEJ ORGANIZACJĘ:

- KLIENT- SERWER w sieci występuje serwer, który odgrywa nadrzędną rolę i nadzoruje całą sieć.

- PEER TO PEER wszystkie komputery mają jednakowe uprawnienia, sieć posiada płynną strukturę.

8. PODZIAŁ SIECI ZE WZGLĘDU NA ZASIĘG DZIAŁANIA

LAN (Local Area Network) – lokalna sieć komputerowa, obejmująca zazwyczaj tylko jeden budynek;

tworzona zazwyczaj w oparciu o skrętkę lub fale radiowe;

umożliwia m.in. szybką wymianę danych, współdzielenie łącza internetowego oraz korzystanie z wspólnych zasobów sieciowych;

MAN (Metropolitan Area Network) – sieć obejmująca aglomerację lub miasto;

WAN (Wide Area Network) – obejmuje zasięgiem duży obszar (państwo, kontynent);

Internet – ogólnoświatowa sieć komputerowa, jest logicznie połączony w jednorodną sieć adresową opartą na protokole IP (Internet Protocol);

umożliwia wymianę danych pomiędzy komputerami na całym świecie;

nie posiada jednego, centralnego komputera zarządzającego całą siecią, lecz składa się z wieluset różnych sieci.